Diferència entre revisions de la pàgina «UF2-NF2. Seguretat perimètrica»

(→Elements bàsics de la seguretat perimètrica) |

(→Dual (Multi) -Homed Host) |

||

| (Hi ha 19 revisions intermèdies del mateix usuari que no es mostren) | |||

| Línia 15: | Línia 15: | ||

Xarxes públiques <--> Xarxes Internes. Separades per un perímetre. | Xarxes públiques <--> Xarxes Internes. Separades per un perímetre. | ||

| + | |||

| + | Per coherència amb la documentació existent cal fer algunes definicions: | ||

| + | * Bastió, fa referència a un host fortament protegit que connecta als usuaris de les xarxes internes amb l'exterior (gateway o porta d'enllaç). En el sentit de connexió física. Aquest dispositiu incorpora programari de servei i/o filtre de contingut. No s'aplica a routers de nivell IP, només a dispositius de nivell superior. | ||

| + | * Filtrar (screening), significa denegar o acceptar el flux de paquets entre dues xarxes. | ||

| + | * Un choke (verb estrangular), fa referència a un host que implementa el filtrat. Pot ser el mateix ''gate''. | ||

| + | * Un proxy (Servidor intermediari), fa referència a un programa que permet o denega l'accés a aplicacions de xarxa. | ||

| + | |||

[[Fitxer: perimetre.png]] | [[Fitxer: perimetre.png]] | ||

| Línia 20: | Línia 27: | ||

Els elements que cal tenir en compte | Els elements que cal tenir en compte | ||

*Xarxa Externa (No segura). | *Xarxa Externa (No segura). | ||

| − | *Dispositius de filtre: Routers, Firewalls, | + | *Dispositius de filtre: Routers, Firewalls, Proxys, Gateways (passarel·les). |

*Xarxa Interna (Confiança). | *Xarxa Interna (Confiança). | ||

*Sistemes de detecció i prevenció (IDS, IPS). | *Sistemes de detecció i prevenció (IDS, IPS). | ||

| Línia 26: | Línia 33: | ||

*DMZ (zones desmilitaritzades) o subxarxes controlades. | *DMZ (zones desmilitaritzades) o subxarxes controlades. | ||

| − | |||

| + | Violacions del perímetre | ||

| + | * Realitzar una connexió a Internet (personal) des de la xarxa Interna | ||

| + | * Moure un host entre diferents zones | ||

| + | |||

| + | == Arquitectures == | ||

| + | |||

| + | |||

| + | === Router amb filtre de paquets === | ||

| + | |||

| + | Un router amb funciones de filtre, ''choke'' (Pot ser una màquina amb el IP forwarding actiu) | ||

| + | |||

| + | * Xarxes domèstiques normalment | ||

| + | * No hi ha ''gate'', el tallafocs no està especialment protegit. | ||

| + | * El filtre en general aplica només als paquets d'entrada, no de sortida | ||

| + | |||

| + | [[Fitxer: arquitectura-screening-router.gif ]] | ||

| + | |||

| + | <code style="color:gray">http://www.textoscientificos.com/redes/firewalls-distribuidos/firewalls/convencionales</code> | ||

| + | |||

| + | === Dual (Multi) -Homed Host === | ||

| + | |||

| + | Màquina (Bastió) amb 2 o més targetes de xarxa. Aquesta màquina és alhora porta de sortida (''gate'') i filtre (''choke'') | ||

| + | |||

| + | * El ''Bastió'' és la única que té sortida a l'exterior. | ||

| + | * Té un Proxy per a cada servei necessari. | ||

| + | * IP forwarding inactiu (Enrutament directe inactiu, per evitar la comunicació entre xarxa interna i externa, només permeses a través del proxy). | ||

| + | * Amaga la xarxa interna (en cas que un atacant superi el router) | ||

| + | |||

| + | |||

| + | [[Fitxer: arquitectura-dual-homed-host.gif ]] | ||

| + | |||

| + | Pot haver-hi un router entre ''Bastió'' Internet | ||

| + | |||

| + | |||

| + | <code style="color:gray">http://www.textoscientificos.com/redes/firewalls-distribuidos/firewalls/convencionales</code> | ||

| + | |||

| + | === Screened Host === | ||

| + | |||

| + | Una variant de ''Dual-Homed Host'', pot ser col·locar el ''Bastió'' a la xarxa interna, però així els host de la LAN poden tenir connexió directe amb l'exterior. | ||

| + | |||

| + | * Es separen les funcionalitats en dispositius diferents, el ''choke'' (router) és la connexió física amb l'exterior, i realitza el filtre de xarxa. | ||

| + | * El ''gate'' és la única màquina accessible des de l'exterior, | ||

| + | * Els dispositius de la xarxa interna poden sortir directament a través del router o usant proxies a través del ''gate''. | ||

| + | |||

| + | [[Fitxer: arquitectura-screened-host.gif ]] | ||

| + | |||

| + | <code style="color:gray">http://www.textoscientificos.com/redes/firewalls-distribuidos/firewalls/convencionales</code> | ||

| + | |||

| + | |||

| + | En aquesta arquitectura si al xarxa interna ofereix serveis aquests hi estan integrats físicament (sense separacions) i accessibles des de l'exterior només a través del ''gate''. | ||

| + | |||

| + | === Screened Subnet (DMZ. Zones desmilitaritzades) === | ||

| − | Part de la xarxa interna amb serveis accessibles des de l'exterior. | + | Es crea un subxarxa separada per al ''gate'' i per a la xarxa interna. |

| + | |||

| + | DMZ (Zones desmilitaritzades De-Militarized Zone o Screened Subnet), els serveis es troben separades de la xarxa interna normal pel firewall. Part de la xarxa interna amb serveis accessibles des de l'exterior. | ||

| − | |||

| − | |||

[[ Fitxer: dmz.png]] | [[ Fitxer: dmz.png]] | ||

| Línia 39: | Línia 97: | ||

Possibles implementacions: | Possibles implementacions: | ||

| − | *Un dispositiu vàries interfases (3 mínim) | + | *Dos dispositius (Extern i Intern). Major nivell de seguretat. |

| − | + | *Un dispositiu vàries interfases (3 mínim). Només una única barrera de seguretat. | |

| + | |||

[[ Fitxer: dmz2.png]] | [[ Fitxer: dmz2.png]] | ||

| + | |||

| + | <code style="color:gray">http://www.mmc.igeofcu.unam.mx/LuCAS/Manuales-LuCAS/doc-unixsec/unixsec-html/node239.html</code> | ||

| + | |||

| + | |||

| + | == Maquinari i programari == | ||

Els dispositius poden ser | Els dispositius poden ser | ||

| Línia 48: | Línia 112: | ||

*Host amb programari específic (iptables, IP Cop, Zentyal, ISA Server) | *Host amb programari específic (iptables, IP Cop, Zentyal, ISA Server) | ||

*Host amb maquinari específic (Firewall físic, CISCO PIX per exemple) | *Host amb maquinari específic (Firewall físic, CISCO PIX per exemple) | ||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

Revisió de 20:42, 17 des 2011

tornar M11 - UF2 Seguretat activa i accés remot

Contingut

Elements bàsics de la seguretat perimètrica

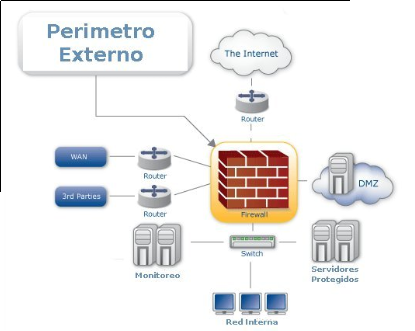

La seguretat perimètrica és el conjunt de maquinari, programari o protocols (normes) destinades a protegir una xarxa de confiança (Interna) d'altres que no són de confiança (Internet). Es tracta d'establir recursos de seguretat al perímetre de la xarxa de confiança.

- Mantenir els intrusos a l'exterior.

- Permetre la transparència per als usuaris a l'interior.

- Oferir uns serveis fiables a l'exterior.

En general la seguretat perimètrica s'encarrega d'accions ocultar els dispositius de a xarxa interna, redireccionar peticions als dispositius corresponents, rebutjar connexions no permeses.

Xarxes públiques <--> Xarxes Internes. Separades per un perímetre.

Per coherència amb la documentació existent cal fer algunes definicions:

- Bastió, fa referència a un host fortament protegit que connecta als usuaris de les xarxes internes amb l'exterior (gateway o porta d'enllaç). En el sentit de connexió física. Aquest dispositiu incorpora programari de servei i/o filtre de contingut. No s'aplica a routers de nivell IP, només a dispositius de nivell superior.

- Filtrar (screening), significa denegar o acceptar el flux de paquets entre dues xarxes.

- Un choke (verb estrangular), fa referència a un host que implementa el filtrat. Pot ser el mateix gate.

- Un proxy (Servidor intermediari), fa referència a un programa que permet o denega l'accés a aplicacions de xarxa.

Els elements que cal tenir en compte

- Xarxa Externa (No segura).

- Dispositius de filtre: Routers, Firewalls, Proxys, Gateways (passarel·les).

- Xarxa Interna (Confiança).

- Sistemes de detecció i prevenció (IDS, IPS).

- Xarxes privades Virtuals.

- DMZ (zones desmilitaritzades) o subxarxes controlades.

Violacions del perímetre

- Realitzar una connexió a Internet (personal) des de la xarxa Interna

- Moure un host entre diferents zones

Arquitectures

Router amb filtre de paquets

Un router amb funciones de filtre, choke (Pot ser una màquina amb el IP forwarding actiu)

- Xarxes domèstiques normalment

- No hi ha gate, el tallafocs no està especialment protegit.

- El filtre en general aplica només als paquets d'entrada, no de sortida

http://www.textoscientificos.com/redes/firewalls-distribuidos/firewalls/convencionales

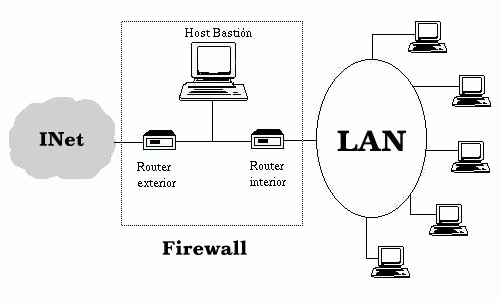

Dual (Multi) -Homed Host

Màquina (Bastió) amb 2 o més targetes de xarxa. Aquesta màquina és alhora porta de sortida (gate) i filtre (choke)

- El Bastió és la única que té sortida a l'exterior.

- Té un Proxy per a cada servei necessari.

- IP forwarding inactiu (Enrutament directe inactiu, per evitar la comunicació entre xarxa interna i externa, només permeses a través del proxy).

- Amaga la xarxa interna (en cas que un atacant superi el router)

Pot haver-hi un router entre Bastió Internet

http://www.textoscientificos.com/redes/firewalls-distribuidos/firewalls/convencionales

Screened Host

Una variant de Dual-Homed Host, pot ser col·locar el Bastió a la xarxa interna, però així els host de la LAN poden tenir connexió directe amb l'exterior.

- Es separen les funcionalitats en dispositius diferents, el choke (router) és la connexió física amb l'exterior, i realitza el filtre de xarxa.

- El gate és la única màquina accessible des de l'exterior,

- Els dispositius de la xarxa interna poden sortir directament a través del router o usant proxies a través del gate.

http://www.textoscientificos.com/redes/firewalls-distribuidos/firewalls/convencionales

En aquesta arquitectura si al xarxa interna ofereix serveis aquests hi estan integrats físicament (sense separacions) i accessibles des de l'exterior només a través del gate.

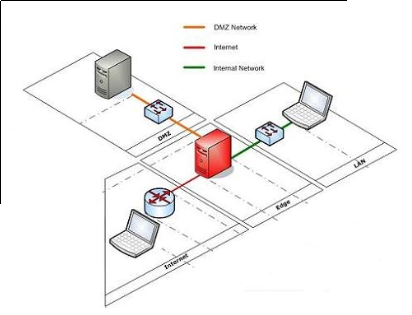

Screened Subnet (DMZ. Zones desmilitaritzades)

Es crea un subxarxa separada per al gate i per a la xarxa interna.

DMZ (Zones desmilitaritzades De-Militarized Zone o Screened Subnet), els serveis es troben separades de la xarxa interna normal pel firewall. Part de la xarxa interna amb serveis accessibles des de l'exterior.

La separació a la DMZ entre la xarxa interna i els serveis, permet fer una divisió molt més estricte (més segura) de les regles (restriccions) que s'apliquen al tràfec des de i cap a fora. Si la seguretat d'una de les zones es veu compromesa, l'amenaça no es propaga a la resta.

Possibles implementacions:

- Dos dispositius (Extern i Intern). Major nivell de seguretat.

- Un dispositiu vàries interfases (3 mínim). Només una única barrera de seguretat.

http://www.mmc.igeofcu.unam.mx/LuCAS/Manuales-LuCAS/doc-unixsec/unixsec-html/node239.html

Maquinari i programari

Els dispositius poden ser

- Router implementa tècniques de seguretat i adreçament (Per exemple ACL's, NAT)

- Host amb programari específic (iptables, IP Cop, Zentyal, ISA Server)

- Host amb maquinari específic (Firewall físic, CISCO PIX per exemple)