Diferència entre revisions de la pàgina «UF3-NF1. Introducció als tallafocs»

(→Filtre d'informació. Regles) |

|||

| (Hi ha 14 revisions intermèdies del mateix usuari que no es mostren) | |||

| Línia 7: | Línia 7: | ||

Firewall és un dispositiu que té un conjunt de regles que especifiquen el tràfec de xarxa que s'accepta i el que es denega ('''Filtre'''), addicionalment poden tenir una tercera regla per indicar si es registre el tràfec ('''Log'''). | Firewall és un dispositiu que té un conjunt de regles que especifiquen el tràfec de xarxa que s'accepta i el que es denega ('''Filtre'''), addicionalment poden tenir una tercera regla per indicar si es registre el tràfec ('''Log'''). | ||

| − | + | Existeixen dos '''paradigmes de seguretat''': | |

| − | + | *''Tot allò que no es prohibeix expressament està permès'' --> Permissiu (Naïf). | |

| − | + | *''Tot allò que no està permès expressament es prohibeix'' --> Restrictiu - Paranoic (Recomanat). | |

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

El funcionament bàsic d'un tallafocs és | El funcionament bàsic d'un tallafocs és | ||

| − | # Examinar els paquets que rep. Informació de xarxa, protocols, adreces, ports, interfases, estat de la connexió ... | + | # Examinar els paquets que rep o envia. Informació de xarxa, protocols, adreces, ports, interfases, estat de la connexió, dades d'aplicació ... |

# Aplicar les regles definides | # Aplicar les regles definides | ||

# Decidir si el paquet passa o no | # Decidir si el paquet passa o no | ||

| − | + | Els tallafocs es poden classificar | |

| + | * Segons el seu objectiu | ||

| + | ** Personals | ||

| + | ** De xarxa | ||

| + | * Com s'implementen | ||

| + | ** Programari | ||

| + | ** Maquinari | ||

| − | + | * Segons el filtratge que realitzen | |

| + | ** De paquets o de capa de xarxa, no miren informació de protocols d'aplicació (Estàtics). Són ràpids, p.e. iptables | ||

| + | *** Sense estat (Stateless). | ||

| + | *** Amb estat (StateFul Filtering i StateFull Packet Inspection). | ||

| + | ** De capa d'aplicació, més complexos doncs entenen els diferents protocols d'aplicació, més específics però més lents (Dinàmics). Generalment s'implementen en proxys i s'enfoquen a protocols concrets com HTTP, p.e. DansGuardian + SQUID, ISA Server | ||

| − | |||

| − | |||

| − | |||

| − | + | === Tallafocs Personals === | |

| − | |||

| − | |||

| − | |||

| − | |||

| − | + | Són sol·lucions de programari que filtren el tràfec entre un ordinador personal i la xarxa. | |

| − | + | * Firewall de Windows | |

| + | * Firestarter, Linux Firewall | ||

| + | * Gufw, interfase de ufw (Uncomplicated Firewall), interface per a iptables | ||

| − | + | Filtren: | |

| − | * | + | * Connexions d'entrada, només útil en cas de servidors |

| − | + | * Connexions de sortida, control de la navegació dels usuaris, possibles connexions de programari maliciós, p2p, etc... | |

| − | |||

| − | * | ||

| − | |||

| − | + | === Tallafocs de Xarxa === | |

| − | |||

| − | + | Implementen seguretat perimètrica a nivell de xarxa però no són sistemes alternatius als altres elements de la seguretat activa i passiva. En general els tallafocs més bàsics no comproven el contingut dels paquets (la informació), només comproven dades de xarxa. | |

| − | |||

| − | |||

| − | + | El tallafoc es situa en el punt de connexió amb altres xarxes i analitza i filtra el tràfec de xarxa en ambdues direccions, entrant i sortint. Centralitza la seguretat en les comunicacions de la xarxa interna. També pot mantenir un registre (Log). La xarxa interna és el '''perímetre de seguretat'''. | |

| − | |||

| − | |||

| − | |||

| − | + | [[Fitxer: firewall.png]] | |

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | + | === Implementacions === | |

| − | |||

| − | + | '''Programari''', el tallafocs es pot implementar amb un ordinador i el programari necessari. | |

| − | + | * En general serà un ordinador dedicat sense gaires serveis addicionals per temes de rendiment. | |

| − | + | * Programari gratuït, existeixen múltiples distribucions de linux a tal efecte, en general GUI per a iptables | |

| − | + | * Programari propietari, en cas de fer servir sistemes Windows Server per exemple | |

| − | + | '''Maquinari''', amb un router o amb maquinari i programari específic | |

| − | + | * CISCO té famílies de Routers - Firewalls, CISCO ASA (successor CISCO PIX). Que a més inclouen moltes altres funcionalitats, VPN, IPS | |

| − | + | * http://www.checkpoint.com empresa desenvolupadora de FireWall-1 | |

| − | |||

| − | |||

| − | + | En qualsevol cas és normal que el tallafocs faci funcions d'encaminador també, donat la situació física on es troba (punt de sortida de la xarxa). | |

| − | + | Exemples de programari per a Tallafocs de xarxa | |

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

{| cellspacing="0" cellpadding="4" border="1" | {| cellspacing="0" cellpadding="4" border="1" | ||

| Línia 185: | Línia 115: | ||

* <font>Firewall i proxy caché</font> | * <font>Firewall i proxy caché</font> | ||

|} | |} | ||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

Revisió de 18:45, 10 gen 2012

tornar M11_-_Seguretat_i_alta_disponibilitat#UF3_-_Tallafocs_i_servidors_intermediaris

Tallafocs

Firewall és un dispositiu que té un conjunt de regles que especifiquen el tràfec de xarxa que s'accepta i el que es denega (Filtre), addicionalment poden tenir una tercera regla per indicar si es registre el tràfec (Log).

Existeixen dos paradigmes de seguretat:

- Tot allò que no es prohibeix expressament està permès --> Permissiu (Naïf).

- Tot allò que no està permès expressament es prohibeix --> Restrictiu - Paranoic (Recomanat).

El funcionament bàsic d'un tallafocs és

- Examinar els paquets que rep o envia. Informació de xarxa, protocols, adreces, ports, interfases, estat de la connexió, dades d'aplicació ...

- Aplicar les regles definides

- Decidir si el paquet passa o no

Els tallafocs es poden classificar

- Segons el seu objectiu

- Personals

- De xarxa

- Com s'implementen

- Programari

- Maquinari

- Segons el filtratge que realitzen

- De paquets o de capa de xarxa, no miren informació de protocols d'aplicació (Estàtics). Són ràpids, p.e. iptables

- Sense estat (Stateless).

- Amb estat (StateFul Filtering i StateFull Packet Inspection).

- De capa d'aplicació, més complexos doncs entenen els diferents protocols d'aplicació, més específics però més lents (Dinàmics). Generalment s'implementen en proxys i s'enfoquen a protocols concrets com HTTP, p.e. DansGuardian + SQUID, ISA Server

- De paquets o de capa de xarxa, no miren informació de protocols d'aplicació (Estàtics). Són ràpids, p.e. iptables

Tallafocs Personals

Són sol·lucions de programari que filtren el tràfec entre un ordinador personal i la xarxa.

- Firewall de Windows

- Firestarter, Linux Firewall

- Gufw, interfase de ufw (Uncomplicated Firewall), interface per a iptables

Filtren:

- Connexions d'entrada, només útil en cas de servidors

- Connexions de sortida, control de la navegació dels usuaris, possibles connexions de programari maliciós, p2p, etc...

Tallafocs de Xarxa

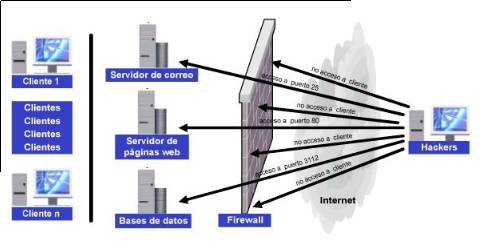

Implementen seguretat perimètrica a nivell de xarxa però no són sistemes alternatius als altres elements de la seguretat activa i passiva. En general els tallafocs més bàsics no comproven el contingut dels paquets (la informació), només comproven dades de xarxa.

El tallafoc es situa en el punt de connexió amb altres xarxes i analitza i filtra el tràfec de xarxa en ambdues direccions, entrant i sortint. Centralitza la seguretat en les comunicacions de la xarxa interna. També pot mantenir un registre (Log). La xarxa interna és el perímetre de seguretat.

Implementacions

Programari, el tallafocs es pot implementar amb un ordinador i el programari necessari.

- En general serà un ordinador dedicat sense gaires serveis addicionals per temes de rendiment.

- Programari gratuït, existeixen múltiples distribucions de linux a tal efecte, en general GUI per a iptables

- Programari propietari, en cas de fer servir sistemes Windows Server per exemple

Maquinari, amb un router o amb maquinari i programari específic

- CISCO té famílies de Routers - Firewalls, CISCO ASA (successor CISCO PIX). Que a més inclouen moltes altres funcionalitats, VPN, IPS

- http://www.checkpoint.com empresa desenvolupadora de FireWall-1

En qualsevol cas és normal que el tallafocs faci funcions d'encaminador també, donat la situació física on es troba (punt de sortida de la xarxa).

Exemples de programari per a Tallafocs de xarxa

| IPcop

|

Linux |

|

| Zentyal

|

Ubuntu |

|

| ISA Server | Windows

Server |

|