UF2-NF2. Xarxes privades virtuals

tornar M11 - UF2 Seguretat activa i accés remot

Contingut

Tunnels

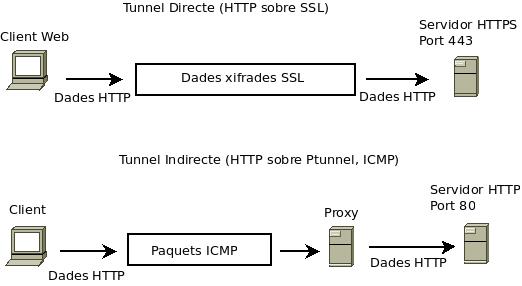

Els tunnels són connexions entre màquines usant un protocol que conté (amaga) dades d'un altre protocol.

- Protocols destinats a tal finalitat

- Abús de protocols sense aquesta finalitat específica, en camps que no es fan servir per exemple (camp de dades ICMP, utilitat ptunnel)

Un exemple són els tunels SSL/TLS que permeten incorporar seguretat (xifratge) a protocols que no ho admeten.

Repas tunnels SSL/TLS UF1-NF1._Informació_i_dades#Transmetre_dades_xifrades

Però es poden fer servir per altres motius com amagar comunicacions, accedir a xarxes sense consentiment, connectar LAN's de forma transparent (VPN's), etc...

Xarxes privades virtuals. VPN

Subconjunt d'una xarxa pública amb accés restringit a usuaris autenticats i transmissions segures (xifrades). Xarxa privada (xifratge i autenticació) implementada sobre una infraestructura pública.

A efectes pràctics, clients externs (Internet), poden accedir als recursos de la xarxa Interna (de confiança) de manera transparent una vegada autenticats. També clients externs poden connectar-se. Així que en definitiva tots els usuaris de la VPN funcionen com si estiguessin en una xarxa dedicada amb independència de la seva ubicació.

Normalment existeixen els següents tipus d'estructures quan es parla de VPN

- Host to Host

- Site to Site

- Host to Site (Road Warrior)

Possibles implementacions VPN

- Connexions ssh (terminal remota) a un servidor intern

- Tunels SSH a màquines internes (Cal un túnel per màquina)

- IPsec. A nivell de xarxa

- De node a node

- De node a pasarela

- De pasarela a pasarela

- SSL. A nivell d'aplicació

En general un servidor gestiona la VPN, i l'arquitectura física es semblant a les explicades a seguretat perimètrica

Les principals sol·lucions per a VPN's són

- OpenVPN, xifratge sobre ssl

- OpenSwan, xifratge sobre IP Sec

- StrongSwan, xifratge sobre IP Sec

- Kame (ipsec-tools), xifratge sobre IP Sec

- PPTP, sobre TCP directament

- VPN Server (Isa Server)

http://www.ivpn.net/pptp-vs-l2tp-vs-openvpn.php

Beneficis i desavantatges de les VPN envers les línies dedicades

VPN a nivell de xarxa. IPSec

http://www.isaserver.org/articles/2004vpnserver.html

VPN a nivell d'aplicació. PPTPD Daemon

Una de les primeres sol·lucions (i més simples) de VPN, de base no admet xifratge ni autenticació.

Aquesta sol·lució és molt usada en dispositius senzills com mòbils.

http://poptop.sourceforge.net/

Interessant veure el comentari dels responsables de l'aplicació respecte la seguretat [1]

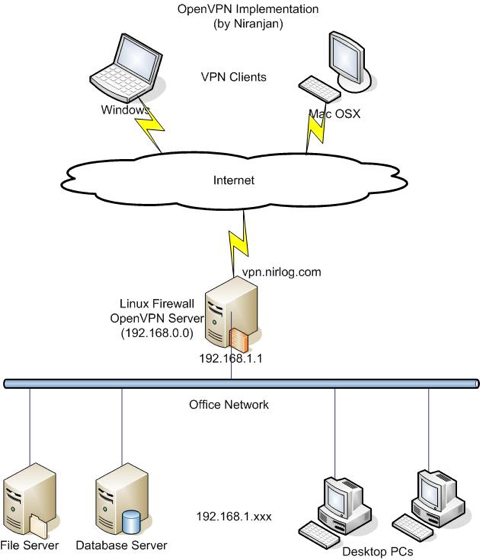

VPN a nivell d'aplicació. OpenVPN

Autenticació basada en clau pública, xifratge SSL. Un servidor gestiona la VPN (programari OpenVPN), els clients poden ser heterogenis, Linux, MAC, Windows.

http://wiki.ieszonzamas.es/doku.php/dfs/lpic2/openvpn