UF1-NF1. Informació i dades

tornar M11 - Seguretat i alta_disponibilitat

Contingut

Informació i dades

Xifratge. Criptografia (Confidencialitat i Integritat)

La criptografia consisteix en modificar un text (informació, dades) usant un algorisme, aquest algorisme també permet recuperar el text inicial. El text inicial es converteix en un text xifrat (criptograma). Es tracta d'aconseguir que la informació només sigui accessible als usuaris autoritzats.

Normalment l'algorisme de xifrat es basa en una clau. Per a més informació http://es.wikipedia.org/wiki/Criptograf%C3%ADa.

Les tècniques de xifratge es fan servir en dos contexts diferents:

- Emmagatzematge

- Transmissió

En els sistemes d'informació s'utilitzen dos tipus de xifratge principalment:

- Criptografia simètrica (de clau privada)

- Criptografia asimètrica (de clau pública)

Els atacs als sistemes de xifratge amb clau es basen en tècniques de força bruta, comprovar totes les possibles combinacions fins trobar la clau, així en gran mesura la mida de la clau té relació directa amb la fortalesa del mètode de xifratge. Tot i això la longitud de la clau no serveix per comparar algorismes simètric i asimètrics, donat que les claus d'aquest últim són més grans.

Criptografia simètrica (de clau privada)

Els sistemes de clau simètrica, l'emissor i el receptor comparteixen una única clau. Aquesta clau ha de ser privada donat que qualsevol que hi tingui accés també pot accedir a la informació.

Els inconvenients principals són:

- La transferència de la clau és crítica, si és interceptada es compromet la informació

- Es necessita una clau per cada parella emissor i receptor, si el grup que s'ha de comunicar és gran es complica el procés

Exemples d'algorismes són:

- DES (data encryption standard), clau de 65 bits, considerat feble actualment.

- 3DES (Triple DES), clau de 112 bits.

- BlowFish

- AES (Advanced Encryption Standard), clau de 128, 192 o 256 bits.

- IDEA (International Data Encryption Algorithm), clau de 128.

Criptografia asimètrica (de clau pública)

En aquests sistemes existeixen 2 claus, una és pública i l'altre és privada, cada parella de claus pertanyen al mateix usuari, només que ell pot compartir la pública amb altres usuaris amb qui es vulgui comunicar.

- Usant les claus del receptor (destinatari). L'emissor xifra el missatge amb a clau pública del destinatari, només aquest té accés a la clau privada i per tant al missatge (Confidencialitat).

- Usant les claus de l'emissor (remitent). Usa la seva clau privada per xifrar el missatge, qualsevol que tingui la clau pública pot desxifrar-lo, però es garanteix la identitat de l'emissor donat que és l'únic que té la clau privada. (identificació i autenticació). Aquesta és la base de la firma electrònica.

Els inconvenients principals són:

- La lentitud

- La clau és més gran

- El missatge també ocupa més

Exemples d'algorismes són:

- RSA (Rivest, Shamir y Adleman)

- DSA (Digital Signature Algorithm)

Criptografia Híbrida

Donats els inconvenients del xifratge asimètric, alguns sistemes de transmissió de la informació que implementen seguretat utilitzen un sistema híbrid.

- Informació codificada amb xifratge simètric (clau privada)

- Intercanvi de claus privades amb xifratge asimètric.

Emmagatzemar dades xifrades

Existeixen diferents possibilitats alhora de xifrar la informació emmagatzemada en el sistema de fitxers.

- Eines de xifratge que ofereixen les pròpies aplicacions, Paquets d'office o Compressors per exemple. En general aquests xifratges són febles.

Per exemple

$rar a -p file.rar file.txt

http://rarcrack.sourceforge.net/

Els documents OpenOffice també es poden encriptar (desar amb contrasenya).

- Eines específiques de xifratge que permeten codificar fitxers i directoris. Inconvenients són que cal indicar la clau cada vegada que es vol accedir a la informació, si es vol compartir cal compartir també la clau. Inclús un pot pensar que si xifra tot el seu directori d'usuari està segur, però molta informació es guarda en altres ubicacions, directoris temporals, cachés, etc...

Exercici. Instal·la ''truecrypt'' i encripta una memòria usb

- Xifrar tot el el Sistema de Fitxers. Aquests mecanisme permet que el xifratge sigui transparent a l'usuari, mentre que la informació del disk està codificada, qualsevol que accedeixi físicament al disc no podrà obtenir-ne informació. El SO és l'encarregat del procés de codificació - decodificació entre usuari i hardware.

https://help.ubuntu.com/community/EncryptedFilesystemHowto

http://tldp.org/HOWTO/Encrypted-Root-Filesystem-HOWTO/

Atenció als apartats

- How many bits should the key used by the algorithm have?

- So How Do I Encrypt My Home Directory?

Els sistemes Windows (NTFS) permeten el xifratge a través del servei EFS (Encrypting File System). Aquesta funcionalitat és transparent a l'usuari.

http://www.evidalia.es/trucos/index_v2-290-10.html

A Linux també existeixen eines integrades en els navegadors d'arxius que permeten xifrar carpetes o fitxer de manera ràpida i senzilla.

Altres eines són: cryptkeeper, EncFS, Crypt Manager

Transmetre dades xifrades

SSL i TLS

Secure Sockets Layer (SSL) i Transport Layer Security (TLS) són una parella de protocols de xifratge de comunicacions de xarxa. TLS és el successor de SSL.

Aquests protocols funcionen entre la capa de transport i aplicació (Pila TCP/IP), xifrant els segments generats per les aplicacions. Així del nivell de xarxa fins al nivell físic tota la informació està xifrada i així es transmet. El procés de codificació / decodificació només té lloc en emissor / receptor respectivament.

El funcionament bàsic comença amb la negociació entre client i servidor (protocols que suporten els dos per exemple), després intercanvien claus publiques (clau pública asimètrica), amb la clau pública del servidor el client xifra un número que servirà per codificar (clau privada simètrica) les dades transmeses.

Addicionalment donat que el servidor gestiona les claus, aquest també pot garantir la seva identitat (identificació i autenticació). En alguns casos el servidor pot demanar també identificació al client i aquest li envia la seva clau pública o certificat digital.

Aquests protocols s'integren a d'altres protocols d'aplicació per integrar-ne seguretat, mail (pop3, imap, smtp), navegació (https).

SSH (Secure SHell)

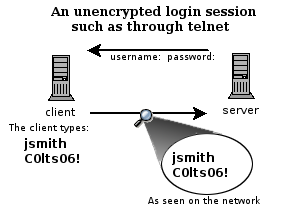

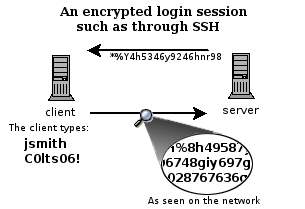

Fa referència tant al protocol com al programa, i inicialment serveix per a connexions remotes segures (terminal remota) en contraposició a telnet. També permet copiar fitxers (SCP -> Secure Copy i SFTP -> SSH File Transfer Protocol) inclús executar aplicacions gràfiques (paràmetre -X).

Treballa a través del port 22 TCP. Utilitza xifratge asimètric RSA. El programa SSH està integrat en els intèrprets de comandes de Linux, existeixen clients per a Sistemes Windows com PuTTY. La implementació lliure OpenSSH és l'estàndard de facto.

El client es connecta al servidor usant un dels comptes d'usuari d'aquest i manté els mateixos privilegis. Una vegada connectat es pot fer qualsevol comanda del sistema operatiu, el protocol es treballa a base de comandes, per exemple

$ssh hostname // Connexió amb el mateix usuari / password local $ssh username@hostname // Connexió amb un usuari concret $ssh -p port username@hostname // Connexió a un port diferent // Copiar des de el servidor a la màquina local $scp usuari@adreça_servidor:ruta_fitxer_origen ruta_fitxer_local // Copiar des de la màquina local al servidor $scp ruta_fitxer_local usuari@adreça_servidor:ruta_fitxer_desti $ssh -X username@hostname aplicacio // Executar aplicació gràfica al servidor $exit

Tunneling protocol

S'anonema tunneling quan un protocol encapsula les dades d'un altre. Algunes aplicacions i protocols no integren l'ús de protocols segurs (xifrats) i en aquests casos es poden fer servir tècniques de tunneling per transportar la informació. Les VPN's també utilitzen aquest mecanisme.

Exemples:

- Nivell d'aplicació (Orientat a connexió, fluxe)

- Tunnels TLS, SSL: aplicacions com Stunnel, OpenVPN

- Túnels SSH,

- Nivell de xarxa, Internet (Orientat a datagrama)

- IP Sec (Internet Protocol Security). El xifratge es produeix a nivell de xarxa i s'aplica a cadascun dels paquets (datagrames). L'avantatge principal és que és totalment transparent per a les aplicacions, no cal configurar-les. Té dos modes d'operació possible depenent de l'ús que se'n vulgui fer http://en.wikipedia.org/wiki/IPsec#Modes_of_operation.

http://docs.cs.byu.edu/general/ssh_tunnels.html#sending-ssh-through-the-tunnel

http://www.makeuseof.com/tag/how-to-tunnel-traffic-with-ssh/

http://linuxgazette.net/107/odonovan.html

http://www.bl.physik.uni-muenchen.de/rechner/h_ssltunnel.html

http://www.freebsd.org/doc/es/books/handbook/ipsec.html

http://es.wikipedia.org/wiki/OpenVPN#Comparaci.C3.B3n_entre_OpenVPN_e_IPsec_VPN

Mitjans d'emmagatzematge (Integritat i Disponibilitat)

Els dispositius d'emmagatzematge permeten enregistrar la informació de manera permanent. Es poden classificar per exemple:

Segons el tipus

- Òptics: CD, DVD, Blu-Ray

- Magnètics: Cintes, Discs Durs, Memòries

Segons la ubicació

- Secundaris: HD, CD

- Terciaris: Cintes.

- Fora de línia: Memòries externes

- En xarxa o distribuïts.

Polítiques d'emmagatzematge.

La informació és valuosa i sempre es troba emmagatzemada físicament a un o varis llocs (replicada). Perdre aquesta informació o l'accés temporalment pot suposar un cost important en diners i temps.

Alhora garantir l'accés autoritzat a la informació també és un factor a tenir en compte.

Unes normes alhora de decidir com i on s'emmagatzema la informació:

- Confiable, minimitzar els riscos. Bons equipaments, en bon estat, revisions, controls, monitoratge.

- Còpies en ubicació remota, o com a mínim allunyada de la ubicació principal.

- Sistemes de recuperació ràpids.

- Definir normes i protocols corporatius respecte l'emmagatzematge d'informació (en local, en xarxa, en dispositius externs, les còpies de seguretat)

A vegades també és necessari eliminar la informació completament del disc. Esborrar fitxers o directoris de la manera convencional no esborra les dades físicament dels discs, només la informació per accedir-hi, l'espai que ocupava es marca com lliure. Així es relativament fàcil recuperar dades esborrades mentre sigui recentment.

Existeixen programes que permeten esborrar (realment) les dades del disc.

Recuperació

- Restorarion. Molt senzill, recupera arxius esborrats (Windows)

- ddrecue. (Linux)

- Mondo Rescue. (Linux)

Esborrat

- DeleteOnClick. integrat Explorer (Windows)

- Comanda shred. (Linux)

- Secure-delete. (Linux)

http://techthrob.com/2009/03/02/howto-delete-files-permanently-and-securely-in-linux/

Dos dels mecanismes principals per garantir la integritat i la disponibilitat de la informació són:

- RAID

- Còpies de seguretat

Sistemes d'emmagatzematge Redundant

RAID. Els sistemes d’emmagatzematge redundant anomenats RAID (redundant array of independent/inexpensive disk), consisteixen en múltiples discos físics que el sistema operatiu veu com un de sol.

El RAID divideix i replica la informació entre aquests discs augmentant la integritat (Errors en les dades), la tolerància a fallades (Trencaments físics dels dispositius), el rendiment (velocitat d'accés) i la capacitat. Respecte a consideracions de seguretat només interessen les dues primeres característiques.

Les principals tècniques del RAID són:

- Striping. Divideix la informació en varis discs. Millora el rendiment però no té tolerància a errors.

- Mirroring. La informació es replica idèntica en varis discs. Si un disc falla existeix una còpia idèntica per recuperar la informació. Es desaprofita capacitat d'emmagatzematge.

- Parity. Par de la capacitat d'emmagatzematge s'utilitza per informació de paritat que permet la correcció d'errors en temps d'execució i en cas de fallada d'un dels discs.

Nivells de RAID comuns:

- RAID 0 (Striping)

- RAID 1 (Mirroring)

- RAID 5 (Distributed parity). La informació de paritat es distribueix entre tots els discs.

Els inconvenients

- Augmenta el temps de procés de la informació

- No substitueixen la necessitat de fer còpies de seguretat

- El hardware (HD) ha de ser similar

- Pot ser costós

Còpies de seguretat i imatges de suport.

En informàtica, les còpies de seguretat consisteixen en la creació de còpies addicionals de les dades importants del sistema informàtic.

l’objectiu del qual és restaurar les dades copiades del sistema informàtic

després d’un desastre, o bé restaurar un nombre determinat de

fitxers en cas que s’hagin esborrat accidentalment o s’hagin corromput.

Els requeriments pel que fa als sistemes d’emmagatzematge per desar les còpies

de seguretat poden ser molt importants, tot i que també va en funció de

l’usuari i de les seves necessitats concretes.

Seguretat de les dades: a més a més de preservar les dades dels usuaris

del sistema informàtic, també les hem de protegir d’accessos no autoritzats

d’altres persones. Les còpies de seguretat s’han de portar a terme

de manera que, en cas que els fitxers originals tinguin assignats uns

permisos determinats, es mantinguin. Això es pot fer mitjançant l’encriptació

i utilitzant una política adequada per a la manipulació dels suports

físics en què hem fet la còpia de seguretat.

Classificació de còpies de seguretat

En relació a la periodicitat

- No estructurades (Asíncrones)

- Periòdiques

- Completes

- Incrementals

- Contínues

- Desen els canvis del Sistema de Fitxers (A escala física no lògica). Permet restaurar sistema a un estat anterior. Journal?? Punts de restauració??

En relació a la ubicació

- En línia. Local. Disc dur intern

- Fora de línia. Emmagatzematge extern

- En xarxa: Local ubicació llunyana de les dades originals, Internet. Bacula, Amanda

- Centre de recuperació de desastres. (Data center) Protecció molt alta en cas de desastre.

Les ubicacions anteriors incrementen el temps de recuperació, però disminueixen la probabilitat de pèrdua de la informació

En relació a les dades que es guarden

- Còpia de Fitxers

- Còpia parcial de fitxers. Només la part dels fitxers modificada

- Identificació dels canvis

- Imatges del sistema de fitxers. Clonezilla, Ghost, etc...

Funcionalitats addicionals

- Compressió

- Encriptació

- Multiplexació: Vàries còpies al mateix mitjà

- Refactorització??

Planificació

A tenir en compte

- Finestra temporal. Quan s'executa. Poc impacte usuari, utilització del sistema baix

- Rendiment del sistema mentre fa la còpia baixa

- Cost: maquinari, programari i feina de gestió.

- Xarxa: Si es distribueixen a través de la xarxa pot fer-ne un ús intensiu

Recomanacions

- Discriminar les dades prescindibles, importants i indispensables

- Ubicar les còpies lluny de les dades

- Automatitzar el procés

- Establir estratègies de control: Monitoratge i validació